È stato definito uno dei ransomware più avanzati mai creati in grado non solo di bloccare il computer ma anche di trafugare dati sensibili.

È stato definito uno dei ransomware più avanzati mai creati in grado non solo di bloccare il computer ma anche di trafugare dati sensibili.

In questo articolo analizzeremo il suo funzionamento e cercheremo di capire come difendersi da eventuali attacchi.

Le vittime dell’ennesimo attacco informatico sono tante, sembra molti di più rispetto a quelle mietute dal predecessore Wannacry. Petya (o la sua variante NotPetya) è un ransomware il cui fine è sempre lo stesso; bloccare il computer del malcapitato per poi chiedere un riscatto per farlo tornare operativo.

Il modus operandi non cambia, il cyber criminale invia una mail allegando un normale documento .xls, .doc., pdf, .ppt o altro file utilizzato da programmatori nel caso in cui il target sia una Software House. Il file, in fase di visualizzazione, avvia quello che viene definito Dropper ovvero uno script molto leggero il cui compito è quello di scaricare il malware da internet. Oltre a svolgere questa funzione di download, il dropper genera una chiave crittografica e sposta l’MBR (i.e. Master Boot Record. La zona del disco preposta all’avvio del s.o.) in un altro settore di memoria sostituendolo con il ransomware.

Una volta installato il malware ha inizio la procedura di crittazione che, differentemente da quanto accadeva con Wannacry, anziché crittare tutti i file presenti sul computer infettato, Petya aggredisce solamente il bootloader ovvero il software preposto al trasferimento dei dati di avvio del sistema operativo dall’hard disk alla memoria RAM.

Questa procedura, oltre ad essere più veloce, è anche più efficace. I file continuano ad essere presenti nell’hard disk, ma non essendo più utilizzabile il Master File Table (che è stato crittato) non è più possibile sapere dove si trovano i file o come gestirli. Ci si ritrova con un hard disk impossibile da interrogare ed utilizzare.

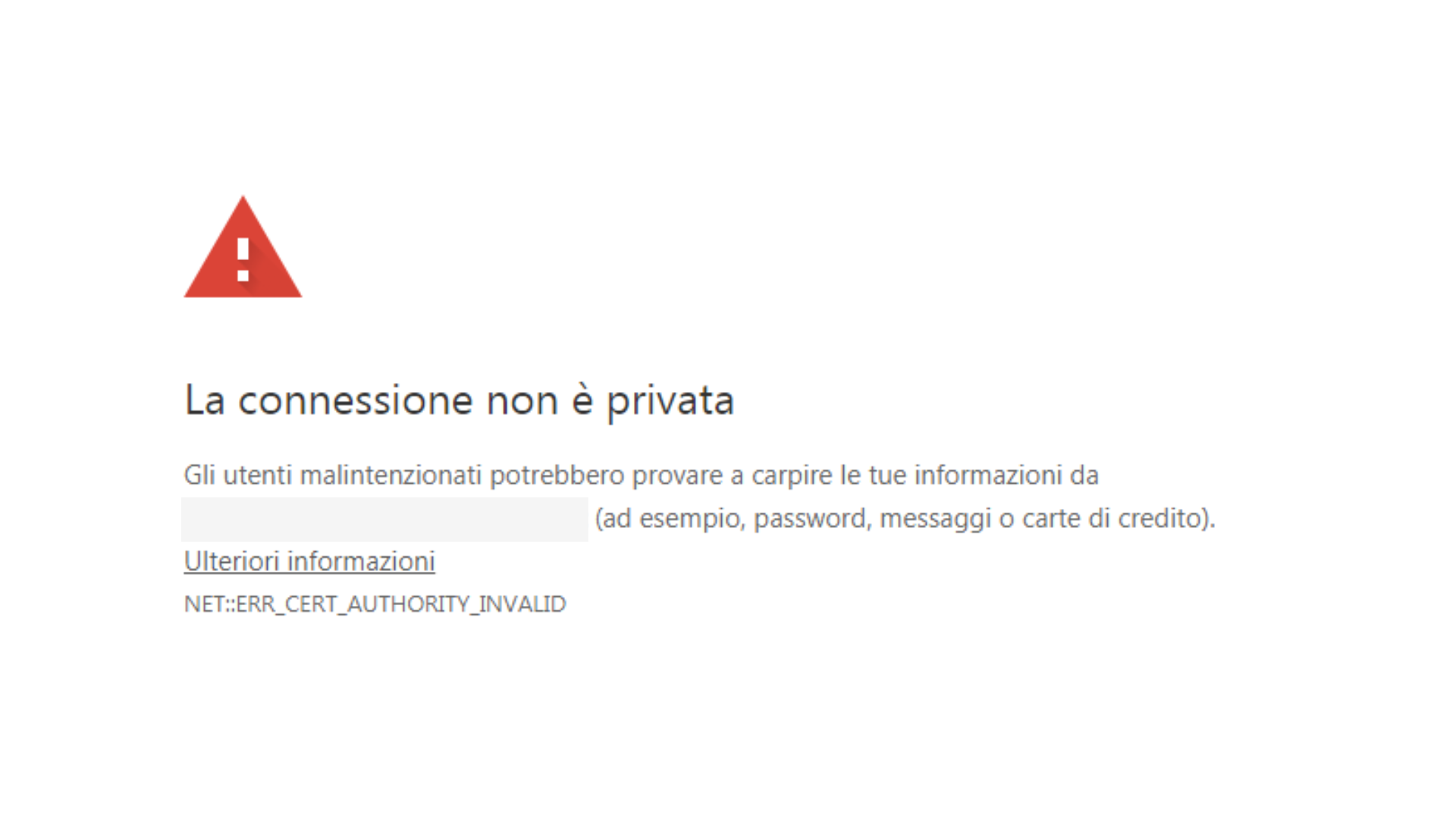

Ultimata l’operazione di crittazione compare la famigerata schermata di richiesta di riscatto:

Per riacquisire la disponibilità del computer occorre quindi pagare $300 in bitcoin.

Per fortuna sembra sia stata individuato un errore di progettazione del malware. NotPetya, subito dopo l’installazione, cerca nel sistema il file perfc; se lo trova, il processo di esecuzione si interrompe immediatamente. Questo file, non presente nella maggior parte dei computer, una volta creato è in grado di vaccinare il sistema.

Due opzioni:

- Creare un file chiamandolo perfc (non inserire nessuna estensione) ed inserirlo nella directory c:\Windows impostandolo come solo lettura

- Creare ed inserire nella stessa cartella anche i file perfc.dat e perfc.dll

- Utilizzare il file batch che, una volta eseguito, effettua la procedura di “vaccinazione” in automatico.

Resta sempre valido il consiglio di aggiornare il proprio antivirus e Windows con regolarità.